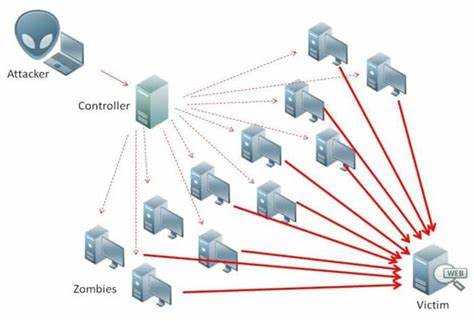

## نعم، يمكن اختراق البلوكشين. إليكم كيف في عالم التكنولوجيا المتسارع، يُعتبر نظام البلوكشين واحدًا من أبرز الابتكارات في مجال الأمان الرقمي. فبعد أن تم تداوله كحل مثالي للأمن السيبراني، يبدو أن الجدل حول إمكانية اختراقه قد عاد إلى الواجهة. هذا المقال يستعرض الجوانب المختلفة للموضوع بشكل موسع، ويُسلط الضوء على كيف يمكن فعلاً اختراق البلوكشين رغم مزاعمه القوية في الأمان. ### فهم البلوكشين قبل الغوص في تفاصيل الاختراق، من المهم أن نفهم أولاً ما هو البلوكشين. فببساطة، هو سجّل رقمي يتم فيه تسجيل البيانات في كتل متتالية. هذه الكتل مرتبطة ببعضها البعض بشكل يضمن عدم إمكانية تعديل البيانات الموجودة فيها دون موافقة شبكة المستخدمين. يعتمد البلوكشين على تكنولوجيا التشفير لضمان أمان المعلومات، ويمثل الأساس لكثير من العملات الرقمية، أبرزها البيتكوين. لكن، مع تزايد شعبيتها واستخدامها، يعود السؤال: هل يمكن اختراق البلوكشين؟ ### طرق الاختراق: هل هي ممكنة؟ **الهجمات على الشبكة**: بدايةً، يمكن الاختراق من خلال هجمات تهدف إلى استغلال الثغرات في البروتوكولات المستخدمة. على سبيل المثال، هجمات الـ51%. في هذه الهجمات، إذا تمكنت مجموعة من المناقبين (mining) من السيطرة على أكثر من 50% من قوة المعالجة للشبكة، فإنها تستطيع تعديل السجلات، وإنشاء وحدات عملة جديدة أو حتى إلغاء المعاملات. **الهجمات على التطبيقات**: بالإضافة إلى ذلك، يعتمد الكثيرون على التطبيقات المبنية على البلوكشين. إذا كانت هذه التطبيقات تحتوي على ثغرات، يمكن للمهاجمين اختراقها وسرقة الأموال أو البيانات. هذا يعني أن البلوكشين نفسه آمن، لكن تطبيقات الطرف الثالث قد لا تكون كذلك. **الهندسة الاجتماعية**: هجمات الهندسة الاجتماعية تعتبر أيضًا وسيلة شائعة لاختراق أنظمة البلوكشين. من خلال خداع الأفراد لجعلهم يسلّمون معلوماتهم الشخصية، يمكن للمهاجم السيطرة على حساباتهم وسرقة الأصول الرقمية. على سبيل المثال، يمكن لمهاجم انتحال شخصية شخص موثوق به في شبكة اجتماعية لخداع ضحيته ومن ثم الوصول إلى معلومات حساسة. ### السجلات غير القابلة للتعديل إحدى أبرز ميزات البلوكشين هي أنها تجعل السجلات غير قابلة للتعديل. ولكن، ماذا يحدث إذا كان هناك اختراق فعلي؟ هنا يبدأ التحدي الحقيقي. ستكون جميع السجلات الصحيحة الأخرى موثوقة، بينما السجل الذي تم اختراقه سيُعتبر مشكوكًا فيه. هذا يعني أن الاختراق قد يخلق سجلات متضاربة، مما يتطلب من المجتمع أن يحل الجدل حول أي السجلات هو الأكثر دقة. ### دراسات حالة للإضاءة على كيف يمكن للبنية التحتية للبلوكشين أن تُستغل، دعونا نلقي نظرة على بعض الحوادث البارزة عبر التاريخ. **هجوم DAO**: في عام 2016، تم اختراق الـDAO، وهو تطبيق معتمد على البلوكشين، مما أدى إلى فقدان حوالي 60 مليون دولار. استخدم المهاجمون استغلال ثغرة برمجية في الكود لتجاوز آليات الأمان. على الرغم من أن الشبكة ذاتها لم تُخترق، إلا أن التطبيق الذي تم بناءه فوقها كان هشًا. **Bitfinex**: في عام 2016، تعرضت منصة Bitfinex لاختراق كبير أدى إلى سرقة حوالي 120,000 بيتكوين. هذا الحدث كان له تأثير كبير على سوق العملات الرقمية وأدى إلى إعادة تقييم أمان تداول العملات الرقمية. ### التحديات المستقبلية مع تطور التكنولوجيا، تتطور أيضًا أساليب الاختراق. لذلك، تعتبر قضية تأمين البلوكشين تحديًا مستمرًا. يتطلب الأمر استثمارات هائلة في البحث والتطوير لتعزيز الأمان. الصناعة بأسرها بحاجة إلى تقنيات جديدة لمكافحة الهجمات المتطورة ولتعزيز ثقة المستخدمين. ### الحلول المقترحة مع الاعتراف بإمكانية اختراق البلوكشين، يمكن اتخاذ عدة خطوات لتعزيز الأمان: 1. **التثقيف الأمني**: يجب على المستخدمين فهم المخاطر المرتبطة بالبلوكشين وطرق حماية أنفسهم. 2. **تطوير البرمجيات**: يجب على المطورين التأكد من تحديث الأنظمة بشكل مستمر وإجراء اختبارات أمان دورية. 3. **خلق مجتمع موحد**: يمكن أن يؤدي التعاون بين مختلف الأطراف في المجتمع إلى تحسين الأمان من خلال تبادل المعرفة والخبرات. 4. **اعتماد بروتوكولات أمان قوية**: اعتماد بروتوكولات تشفير قوية يمكن أن يساعد في تعزيز أمان الشبكة نفسها. ### الخاتمة في نهاية المطاف، على الرغم من أن العديد من الناس قد يرون البلوكشين كنظام آمن ومحمي، من الضروري أن نكون واقعيين بشأن إمكانيات الاختراق. التقنية تتطور بسرعة، والتهديدات أيضاً. لذا، إن لم نتعاون جميعًا لتقوية الأمان، فإن مستقبل البلوكشين قد يواجه تحديات صعبة. لا يزال هناك أمل في أن تستمر الأبحاث والتطوير في هذا المجال، مما يسمح لنا بتحقيق توازن بين الابتكار والأمان. فالعالم الرقمي يعكس واقع الحياة؛ حيث التعاون والشفافية يحملان مفتاح الأمان والاستدامة.。

الخطوة التالية