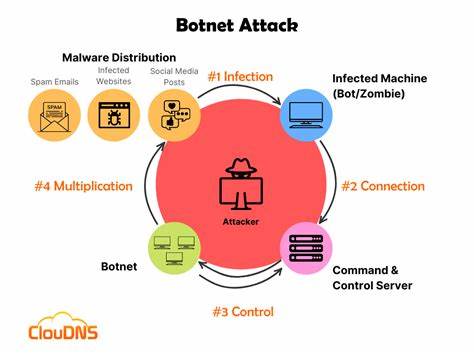

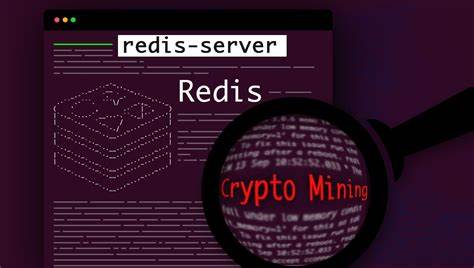

تتميز تقنية البلوكتشين بإمكانياتها الواسعة والتي تتيح تطوير تطبيقات وخدمات متعددة. ومع زيادة عدد سلاسل الكتل المختلفة، ظهرت الحاجة إلى التشغيل المتداخل بينها، مما يسمح بتبادل البيانات والأصول عبر تلك الشبكات. ولكن، مع هذه الإمكانية تأتي مجموعة من المخاطر الأمنية التي يجب أن نكون على دراية بها. في هذا المقال، سنستعرض أبرز المخاطر الأمنية المتعلقة بالتشغيل المتداخل بين سلاسل الكتل وكيفية التعامل معها. ## مفهوم التشغيل المتداخل بين سلاسل الكتل تشير مصطلحات التشغيل المتداخل بين سلاسل الكتل إلى القدرة على تبادل المعلومات والقيام بالمعاملات عبر سلاسل الكتل المختلفة. هذا يعني أن المستخدمين يمكنهم نقل الأصول الرقمية، كالعملات المشفرة، من سلسلة كتلة إلى أخرى، مما يزيد من كفاءة العمليات المالية ويوفر فرص جديدة للتجارة الإلكترونية. ## المخاطر الأمنية ### 1. **التحكم والتلاعب** أحد المخاطر الرئيسية للتشغيل المتداخل هو احتمال تعرض المعاملات للتلاعب من قبل جهات خارجية. عندما يتم تبادل المعلومات بين سلاسل الكتل، فقد تحاول أطراف غير موثوقة تغيير البيانات أو الاعتراض عليها. يتطلب ذلك تطوير بروتوكولات أمنية قوية لضمان عدم إمكانية التلاعب بالمعلومات. ### 2. **اختراق العقود الذكية** تستخدم العديد من سلاسل الكتل العقود الذكية لتنفيذ المعاملات تلقائيًا بناءً على شروط محددة مسبقًا. لكن هذه العقود ليست خالية من الثغرات. يمكن للقراصنة استغلال الثغرات في العقود الذكية لاستغلال أي نقاط ضعف في الهياكل التي تتحكم في التشغيل المتداخل، مما يؤدي إلى فقدان الأصول. ### 3. **نقاط الفشل المركزية** رغم أن سلاسل الكتل تعتمد على مبدأ اللامركزية، إلا أن بعض عمليات التشغيل المتداخل قد تخلق نقاط فشل مركزية. على سبيل المثال، إذا كانت هناك منصة مركزية تسير كل عمليات التشغيل المتداخل، فإنها تصبح هدفًا جذابًا للقراصنة. إذا تم اختراق تلك النقطة، يمكن أن يتأثر العديد من المستخدمين بشكل كبير. ### 4. **مشكلات التوافق** يمكن أن تؤدي مشكلات التوافق بين سلاسل الكتل المختلفة إلى ثغرات أمنية. حيث تختلف بروتوكولات الأمان وأساليب التشفير المستخدمة بين سلاسل الكتل، مما يعني أنه يمكن أن تكون هناك ثغرات عند محاولة نقل البيانات عبر تلك الشبكات. يجب التأكد من توافق الدعامات الفنية لكي لا تحدث أي مشاكل أثناء العملية. ### 5. **الإفصاح عن البيانات** عند نقل البيانات بين سلاسل الكتل، قد يتم عرض المعلومات الحساسة بشكل غير مقصود. إذا لم تتم إدارة الخصوصية بشكل صحيح، فقد يحدث تسرب لمعلومات المستخدمين، مما يضر بثقة الجمهور. ## كيفية التخفيف من المخاطر ### 1. **تطبيق معايير أمان قوية** من الضروري وضع معايير أمان قوية عند تصميم عمليات التشغيل المتداخل. ينبغي أن تشمل هذه المعايير استراتيجيات تشفير متقدمة ومصادقة متعددة العوامل لضمان حماية البيانات. ### 2. **مراجعة العقود الذكية** يجب دائمًا مراجعة العقود الذكية من قبل خبراء أمن المعلومات قبل تنفيذها. التحقق من الكود والبحث عن الثغرات يمكن أن يقلل من المخاطر بشكل كبير. ### 3. **استخدام بروتوكولات مرنة** يمكن أن تساعد البروتوكولات التي توفر وظائف التشغيل المتداخل بشكل آمن وفعال في تقليل المخاطر. تقنيات مثل بروتوكولات القناة الجانبية يمكن أن توفر حلاً فعالاً وقائياً. ### 4. **التوعية والتدريب** توجيه المستخدمين حول كيفية التعامل مع العمليات المتداخلة هو أمر بالغ الأهمية. يجب أن تكون الحملات التوعوية حول الأمن السيبراني جزءاً من أي استراتيجية تتضمن التشغيل المتداخل بين سلاسل الكتل. ### 5. **مراقبة مستمرة** يجب أن تكون هناك أنظمة لمراقبة الشبكات بشكل مستمر للكشف عن الأنشطة المشبوهة. التصرف السريع عندما تُكتشف أي علامات على التهديد قد يفيد بشكل كبير في حماية البيانات. ## الخاتمة تفتح الإمكانيات الجديدة الناتجة عن التشغيل المتداخل بين سلاسل الكتل آفاقًا غير محدودة للتجارة الرقمية والابتكار. ومع ذلك، يجب أن نكون واعين للمخاطر الأمنية المرتبطة بها ونبذل الجهود اللازمة لحماية البيانات والمستخدمين. من خلال تطبيق معايير أمان قوية ورفع الوعي، يمكن للمشاركين في هذا المجال الاستمتاع بفوائد هذه التقنية الجديدة دون المخاطرة بأمنهم السيبراني.。

الخطوة التالية