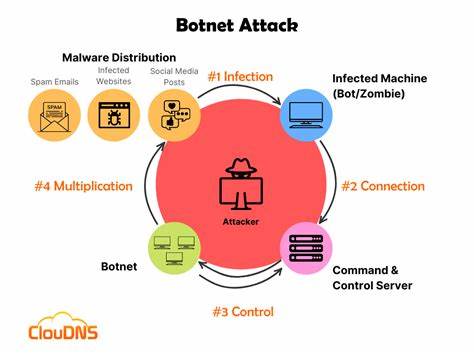

في عالم التكنولوجيا الحديثة، يُعَدّ مصطلح "بوتنت" من بين أكثر المصطلحات شيوعًا، لكنه لا يزال يثير العديد من الأسئلة حول معناه وكيفية تأثيره على الأمان السيبراني. في هذا المقال، نناقش تعريف البوتنت، الطرق التي يستخدمها، بعض الأمثلة على الهجمات التي تمت عبره، وأفضل ممارسات الوقاية التي يمكن تنفيذها لحماية الأنظمة. ### تعريف بوتنت يشير البوتنت إلى مجموعة من الأجهزة المتصلة بالإنترنت، مثل الحواسيب أو الهواتف الذكية، التي تم اختراقها وتوجيهها لأداء مهام ضارة عن بُعد. تُستخدم هذه الأجهزة، والمعروفة أيضًا باسم "الروبوتات" أو "الأجهزة المعزولة"، من قبل القراصنة لأغراض مختلفة، بما في ذلك تنفيذ هجمات من نوع "حجب الخدمة" (DDoS)، سرقة المعلومات، أو توزيع البرمجيات الضارة. ### طرق عمل البوتنت تعمل البوتنت من خلال مجموعة من الخطوات المحددة: 1. **استغلال الثغرات**: يقوم القراصنة باستغلال ثغرات في الأنظمة أو البرامج لجعل الأجهزة جزءًا من شبكة البوتنت. 2. **التثبيت**: بمجرد أن يتمكن المهاجم من الوصول إلى الجهاز، يقوم بتثبيت برنامج ضار (Malware) يمكنه التحكم في الجهاز عن بُعد. 3. **التواصل**: تتواصل الأجهزة التي تم اختراقها مع الخادم (Command and Control - C2) الذي يدير النشاطات الضارة، حيث يتلقى التعليمات حول كيفية التصرف. 4. **تنفيذ الهجمات**: يمكن استخدام هذه الشبكة المنظمة من الآلاف، أو حتى الملايين، من الأجهزة لتنفيذ هجمات منسقة ضد مواقع الويب أو الأنظمة، مما يسبب أضرارًا كبيرة. ### أمثلة على هجمات البوتنت هناك العديد من الأمثلة على الهجمات التي استخدمت البوتنت: - **هجوم Mirai**: في عام 2016، قام هجوم باستخدام بوتنت يُعرف باسم Mirai، حيث استهدف أجهزة الإنترنت المترابط مثل الكاميرات الأمنية وأجهزة التوجيه. تسبب هذا الهجوم في تعطل خدمات الإنترنت على نطاق واسع. - **زومبي بوتنت**: بعض المهاجمين يقومون بإنشاء شبكات زومبي، حيث يتم اختبار وتحليل الأجهزة بطرق مختلفة قبل استخدامها في هجوم فعلي. يُستخدم هذا النوع للقيام بالعديد من الاعتداءات القابلة للتعديل. - **الهجمات المالية**: تُستخدم البوتنت أيضًا في الهجمات المالية مثل خلال عمليات الاحتيال المصرفي، حيث يمكن للمهاجمين التحكم في مجموعة من الأجهزة لاختراق حسابات مصرفية أو سرقة معلومات شخصية. ### كيفية حماية نفسك من البوتنت لحماية نفسك أو منظمتك من الهجمات التي قد تحدث من خلال البوتنت، هناك عدة ممارسات يجب اتباعها: 1. **تحديث الأنظمة والبرامج**: التأكد من أن جميع الأنظمة والبرامج محدثة بانتظام لسد الثغرات التي قد يستغلها المهاجمون. 2. **استخدام جدران الحماية**: تطبيق جدران حماية فعالة لمراقبة وإدارة حركة البيانات بين الشبكة والإنترنت. 3. **التوعية الأمنية**: القيام بحملات توعية بين الموظفين حول الأخطار المحتملة لطروحات البريد الإلكتروني الغير موثوقة، أو النقاط الضعيفة في الشبكة. 4. **تأمين كلمات المرور**: استخدام كلمات مرور قوية، وتغييرها بشكل دوري، وتفعيل المصادقة الثنائية حيثما كان ذلك ممكنًا. 5. **المراقبة والتنبيه**: استخدام برامج لمراقبة الشبكة والتنبيه للأأحداث غير المعتادة أو المريبة. 6. **تأمين الأجهزة المنزلية الذكية**: بما أن الأجهزة المتصلة بالإنترنت أصبحت جزءًا من منازلنا، يجب تأمينها أيضًا بطرق متعددة مثل تغيير الإعدادات الافتراضية. ### الخاتمة في عالمنا المتصل بشكل متزايد، تعتبر البوتنت من الأمور الجادة التي ينبغي على الأفراد والشركات اتخاذها بعين الاعتبار. من خلال إدراك مخاطرها واتباع أفضل ممارسات الأمان، يمكن تجنب الكثير من الأضرار التي يمكن أن تنتج عن هذه الشبكات الضارة. تذكر دائمًا أن الوقاية خير من العلاج، والخطوات التي تتخذها اليوم يمكن أن تحميك من الخطر غدًا.。

الخطوة التالية