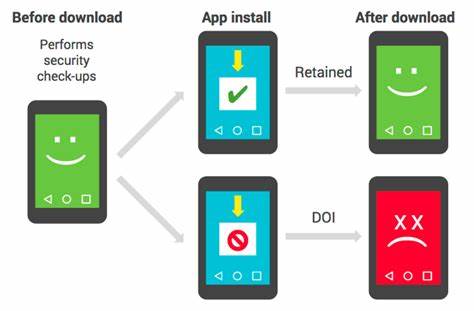

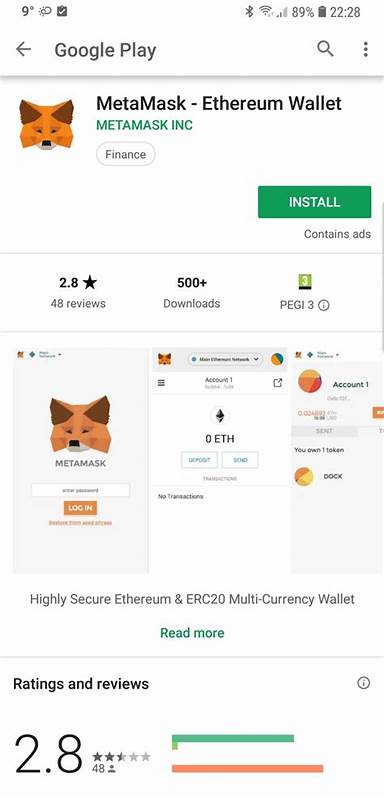

في عالم التكنولوجيا المتسارع، لم تعد التجارة الرقمية والأمن السيبراني مجرد مصطلحات، بل أصبحت ضرورية لكل مطور تطبيقات ومستخدم. في الآونة الأخيرة، تم اكتشاف برمجيات ضارة مرتبطة بالعملات الرقمية ضمن مجموعات تطوير التطبيقات المحمولة، مما أثار قلقاً كبيراً في مجتمع البرمجة وأمان المعلومات. سنستكشف في هذا المقال أهمية هذا الاكتشاف وتأثيره على الصناعة. في البداية، ما هي البرمجيات الضارة أو "Malware"؟ ببساطة، هي برامج مصممة لأغراض ضارة، مثل سرقة المعلومات أو تخريب الأنظمة. من بين هذه البرمجيات، تظهر برمجيات العملات الرقمية، التي تم تطويرها خصيصاً لجعل الأجهزة المصابة تقوم بتعدين العملات الرقمية لصالح المهاجم. وهذا يعني أن أي مطور يستخدم مجموعة تطوير تحتوي على مثل هذه البرمجيات قد يعرض أنظمة عملائه للخطر. اكتشاف البرمجيات الضارة ضمن أدوات تطوير التطبيقات المحمولة لم يكن مصادفة. فقد شهدت السنوات الأخيرة زيادة ملحوظة في استخدام الهواتف المحمولة في الوصول إلى المعلومات والتجارة الإلكترونية. ومع تزايد الطلب على تطوير التطبيقات، تسابقت الشركات لتقديم أدوات تطوير تسهل العمل وتسرع من عملية البرمجة. لكن بعض هذه الأدوات، التي تبدو مريحة، قد تكون مصدراً لتهديدات أمنية. يؤكد العديد من الخبراء أن مثل هذه العمليات قد تكون نتيجة لعدم اليقظة في عملية تطوير التطبيقات. فعندما يستخدم المطورون مكتبات أو أدوات خارجية، قد يكون من الصعب عليهم التأكد من خلوها من البرمجيات الضارة. لذلك، يجب أن يكون المطورون أكثر وعياً بمصدر الأدوات التي يستخدمونها وكيفية فحصها. واحدة من أبرز المشكلات التي أثارها هذا الاكتشاف هي المخاطر التي تواجه البيانات الشخصية للمستخدمين. عندما تقوم برمجيات ضارة بتثبيت نفسها في التطبيق، فإنها قد تتمكن من الوصول إلى معلومات حساسة، مثل تفاصيل بطاقة الائتمان، كلمات المرور، والبيانات الشخصية الأخرى. وهذا يمثل تهديداً محتملاً لملايين المستخدمين حول العالم. بالإضافة إلى ذلك، يُعتبر هذا النوع من البرمجيات تحدياً للأمن السيبراني بشكل عام. فمع تزايد استخدام العملات الرقمية بشكل مستمر، يصبح الهجوم على أجهزة المستخدمين من خلال برمجيات التعدين أمراً أكثر شيوعاً. يعتبر هذا النوع من الهجمات أكثر تعقيداً من الهجمات التقليدية، مما يتطلب استراتيجيات جديدة في مواجهة المخاطر. للتصدي لهذه التهديدات، يُنصح المطورون بإجراء فحص شامل للأدوات والمكتبات التي يستخدمونها. يجب عليهم استخدام مصادر موثوقة وتنفيذ استراتيجيات مثل الفحص الأمني الدوري والتحديثات المستمرة للأدوات المستخدمة. كما ينبغي توعية المستخدمين حول كيفية حماية بياناتهم والتأكد من تحميل التطبيقات من مصادر موثوقة. في ضوء هذه المعطيات، ينبغي على الشركات التي تتعامل في مجال تطوير التطبيقات أن تتبنى معايير أمان صارمة. يمكن أن تشمل هذه المعايير استخدام أدوات فحص الكود، والتأكد من أن مكتبات الطرف الثالث موثوقة، بالإضافة إلى تقديم تدريب دوري للمطورين حول أساسيات أمن المعلومات وتهديدات البرمجيات الضارة. وفي نهاية المطاف، تكمن الحلول المستقبلية في زيادة الوعي وفهم التهديدات التي قد تواجهنا في عصر التكنولوجيا. يجب أن يكون هناك تعاون بين المطورين، الشركات، والمستخدمين لضمان بيئة رقمية آمنة. إن مواجهة التحديات المرتبطة بالبرمجيات الضارة لا يتطلب جهداً فردياً فقط، بل يحتاج إلى اهتمام جماعي يتجاوز حدود الشركات وحدود الصناعات. إن اكتشاف البرمجيات الضارة في مجموعات تطوير التطبيقات المحمولة هو تذكير لنا جميعاً بأهمية الأمان في عالم التكنولوجيا. نحتاج جميعاً إلى المشتركة في التوعية والحماية من هذه التهديدات لضمان أن تبقى تطبيقاتنا آمنة وأن يتمكن المستخدمون من التفاعل مع التكنولوجيا بدلاً من الخوف منها. في الختام، يمكن القول أن التكاليف المحتملة لهذه التهديدات الأكبر من أن تُغفل. إن حماية المعلومات ليست مسؤولية فردية بل يجب أن تكون أولوية لكل من يعمل في مجال التكنولوجيا. لن يكون هناك أمان حقيقي إلا من خلال فهم طبيعة التهديدات والالتزام بمعايير الأمان الصحيحة.。

الخطوة التالية