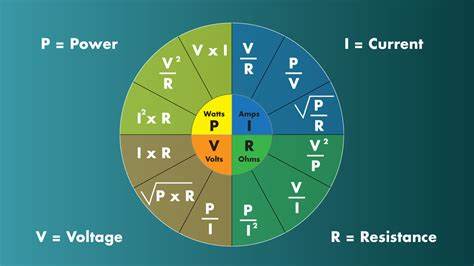

التشفير الذكي: كيف يستغل القراصنة جهازك للتعدين في عالم يتزايد فيه الاستخدام اليومي للتكنولوجيا، تتطور أساليب الجريمة السيبرانية بشكل متواصل، مما يهدد سلامة بيانات الأفراد وممتلكاتهم الرقمية. إحدى هذه الجرائم الجديدة والسلبية هي "سرقة التشفير" أو ما يعرف باسم "Crypto-jacking". في هذا المقال، سنستكشف كيفية استغلال القراصنة لأجهزة المستخدمين للتعدين على العملات الرقمية، وما يمكن فعله لحماية أنفسنا من هذه المخاطر. ما هو سرقة التشفير؟ سرقة التشفير هي نوع من الهجمات السيبرانية التي يستخدم فيها القراصنة موارد الأجهزة الشخصية أو الحواسيب أو حتى الهواتف المحمولة لتعدين العملات الرقمية مثل بيتكوين أو إيثيريوم دون إذن من صاحب الجهاز. هذه الظاهرة تعكس تحولاً في طرق الهجوم الإلكتروني، حيث لم يعد القراصنة يركزون على سرقة البيانات فحسب، بل أيضاً على استغلال قوة الكمبيوتر لإنتاج الثروات الرقمية. كيف تعمل سرقة التشفير؟ تتم سرقة التشفير عبر عدة خطوات: 1. **الإصابة:** يبدأ الهجوم عادةً من خلال تشغيل برامج ضارة على جهاز الضحية. يمكن أن يحدث ذلك نتيجة النقر على روابط مشبوهة في البريد الإلكتروني أو زيارة مواقع مصابة أو حتى تحميل برامج من مصادر غير موثوقة. 2. **التنفيذ:** بعد إدخال البرنامج الضار، يبدأ في العمل في الخلفية باستخدام وحدة المعالجة المركزية (CPU) أو وحدة معالجة الرسوميات (GPU) لتوليد عملات رقمية. هذه العملية تستهلك كمية كبيرة من موارد الجهاز. 3. **التعدين:** يقوم البرنامج الضار بالاتصال بمجموعة تعدين، حيث يساهم في حل الألغاز الرياضية اللازمة لتعدين العملات الرقمية. المكافآت الناتجة عن هذا التعدين تُوجه إلى المحافظ الرقمية للقراصنة، وليس إلى الضحية. 4. **العواقب:** مع استمرار عملية التعدين، قد تلاحظ تبطؤ الجهاز وارتفاع درجة حرارته. هذه الأعراض يمكن أن تشير إلى وجود برامج ضارة تعمل في الخفاء. لماذا تمثل سرقة التشفير مشكلة؟ تشكل سرقة التشفير عدة مخاطر: 1. **تدهور الأداء:** استهلاك الطاقة والموارد قد يؤدي إلى تباطؤ شديد في أداء الجهاز، مما يعوق قدرة المستخدم على إنجاز المهام اليومية. 2. **تكاليف متزايدة:** تؤدي عملية التعدين إلى زيادة استهلاك الطاقة، وبالتالي قد تلاحظ انفجارًا في فواتير الكهرباء. في بعض الحالات، يمكن أن تؤدي الأعمال الشاقة إلى تقصير عمر الجهاز. 3. **مخاطر الأمان:** البرنامج الضار المستخدم في سرقة التشفير قد يفتح الثغرات الأمنية التي يمكن للقراصنة استغلالها للقيام بهجمات أكثر قوة وخطورة. 4. **تداعيات قانونية:** إذا تسببت سرقة التشفير في ضرر كبير أو خسائر مالية، فقد يواجه الضحايا تبعات قانونية. كيف يمكن التعرف على سرقة التشفير؟ رغم أن اكتشاف سرقة التشفير يعد تحديًا، إلا أن هناك بعض العلامات التي يجب الانتباه لها: 1. **مشكلات أداء الجهاز:** إذا كنت تعاني من بطء شديد في النظام أو زيادة غير طبيعية في درجة حرارة جهاز الكمبيوتر، فقد يكون ذلك مؤشرًا على وجود برامج ضارة. 2. **زيادة استخدام الموارد:** من خلال مراقبة تطبيقات النظام والموارد المستخدمة، يمكنك التحقق من استخدام CPU وGPU. إذا لاحظت استخداماً مستمراً مرتفعاً دون سبب واضح، فحاول التحري عن السبب. 3. **نشاط الشبكة غير المعتاد:** تتطلب برامج التشفير الذاتي اتصالاً ثابتًا بالإنترنت. لذا، إذا شهدت زيادات غير مبررة في حركة البيانات، فقد يكون ذلك علامة على النشاط الضار. كيف يمكنك حماية نفسك من سرقة التشفير؟ لحماية نفسك من سرقة التشفير، من الضروري اتخاذ عدة تدابير وقائية: 1. **تثبيت برامج الأمان:** استخدم برامج مكافحة الفيروسات والبرامج الضارة الموثوقة، حيث يمكن أن تساعدك في الكشف عن وإزالة برامج التشفير الضارة. 2. **تحديث البرمجيات بانتظام:** تأكد من تحديث نظام التشغيل والمتصفحات والإضافات بشكل دوري. هذه التحديثات غالبًا ما تتضمن تصحيحات للثغرات الأمنية. 3. **استخدام مانع الإعلانات:** قم بتثبيت مانع إعلانات أو ملحقات متصفح مصممة لمنع تشغيل البرامج الضارة والإعلانات التي تحتوي على نصوص التشفير. 4. **تجنب الروابط المشبوهة:** كن حذرًا عند النقر على روابط غير معروفة أو تحميل برامج من مصادر غير موثوقة. حيث أن رسائل التصيد الإلكتروني والمواقع المشبوهة هي عادةً وسيلة شائعة لتوزيع برامج التشفير. 5. **مراقبة الأجهزة بانتظام:** تحقق من أداء جهازك واستخدام الموارد بشكل دوري. إذا لاحظت أي سلوك غير معتاد، قم بإجراء الفحص الشامل. 6. **زيادة الوعي:** من المهم أن تكون على دراية بمخاطر سرقة التشفير وكيفية التصدي لها. قم بتثقيف نفسك ومحيطك عن طرق الحماية والممارسات الجيدة. ختامًا سرقة التشفير تمثل تهديدًا متزايدًا في عالم الجرائم السيبرانية، حيث تستغل أجهزة المستخدمين في سبيل تحقيق مكاسب غير مشروعة من خلال التعدين على العملات الرقمية. من خلال فهم كيفية حدوث هذه الهجمات وتطبيق تدابير وقائية فعالة، يمكن للمستخدمين حماية أنفسهم ومواردهم من أن تُستغل بغير وجه حق. البقاء على اطلاع واستباق الأحداث هو المفتاح لحماية بياناتك وأجهزتك في هذا العصر الرقمي المتسارع.。

الخطوة التالية