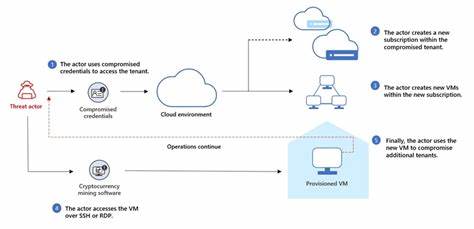

تحت العنوان: "التحكم في العالم الرقمي: فهم مجابهة استغلال الموارد السحابية في تعدين العملات الرقمية" في عالم يتطور بسرعة نحو الرقمية، أصبحت العملات الرقمية واحدة من أكثر الظواهر جذبًا للاهتمام، ومعها تنمو التهديدات المرتبطة بها، وأحد هذه التهديدات هو "التحجيم الخفي" أو ما يعرف بالـ "Cryptojacking". يعد هذا النوع من الهجمات واحدًا من أساليب استغلال الموارد السحابية غير المشروع، حيث يستغل القراصنة موارد الحوسبة في السحابة لتعدين العملات الرقمية دون علم أصحاب هذه الموارد. ولكن كيف يعمل هذا الشكل من الهجمات؟ وما هي الأساليب الدفاعية التي يمكن اتخاذها لدرء هذا التهديد؟ تعتبر العملات الرقمية، مثل البيتكوين والإيثيريوم، من الأصول التي تعتمد على تقنيات معقدة تعتمد على قوة الحوسبة. يتطلب تعدين هذه العملات طاقة حوسبية كبيرة، مما يجعلها هدفًا مثاليًا للقراصنة الذين يسعون إلى استغلال الموارد العامة وخاصة في البيئات السحابية. حيث يستطيع القراصنة اختراق الأنظمة واستخدام قدرتها الحاسوبية في تعدين العملات، مما يؤدي إلى زيادة التكاليف وانخفاض أداء الأنظمة المخترقة. للبدء، يستخدم المهاجمون طرقًا متعددة لاختراق الأنظمة. تتضمن هذه الأساليب البرمجيات الخبيثة، والتي تقوم بتثبيت شفرة تعدين على أجهزة الحاسوب المستهدفة، أو حتى استغلال ثغرات أمنية في التطبيقات السحابية. بعد الاستغلال، يقوم المهاجمون بتوجيه الطاقة الحاسوبية المستغلة نحو خوادم لتعدين العملات الرقمية، مما يؤدي إلى استهلاك الموارد بشكل كبير. قد يبدو الأمر وكأن تأثيره مقتصر على سرقة الموارد، لكن Cryptojacking يسبب أيضًا تدهورًا في أداء التطبيقات والخدمات، مما يؤثر في النهاية على تجربة العملاء وسمعة المؤسسة. إذا استمرت هذه الظاهرة في النمو دون أن تتم مواجهتها، قد ينتج عنها تكاليف مرتفعة تصل إلى ملايين الدولارات. تتضمن استراتيجيات الدفاع ضد Cryptojacking مجموعة من الخطوات الهادفة لتأمين البنية التحتية السحابية. واحدة من أولى الخطوات هي تعزيز الوعي والتدريب حول الأمن السيبراني. يعد فهم الموظفين والمستخدمين لكيفية حدوث الهجمات وطرق التصدي لها عاملاً حاسمًا لحماية الأنظمة. كما يجب على الشركات تعزيز أنظمة المراقبة للكشف عن الأنشطة غير المعتادة التي قد تشير إلى وجود Cryptojacking. يمكن أن تتضمن هذه الأنظمة مراقبة استخدام الموارد واستخدام أدوات تحليل البيانات لتحديد الأنماط الغير طبيعية. في حالة كشف نشاط مشبوه، يجب أن تكون هناك آلية للاستجابة السريعة واحتواء التهديد. علاوة على ذلك، ينصح بتحديث البرمجيات والأنظمة بشكل منتظم لسد الثغرات الأمنية التي قد يستغلها القراصنة. بالإضافة إلى ذلك، فإنه يستحسن استخدام حلول أمان متطورة تعتمد على الذكاء الاصطناعي لرصد الأنشطة المريبة والقيام بالتحليلات المتقدمة للكشف عن البرمجيات الخبيثة. أيضًا تعتبر سياسة إدارة الهوية والوصول أمرًا حيويًا. يجب أن تكون هناك ضوابط صارمة على من يمكنه الوصول إلى البنية التحتية السحابية. سيؤدي التحكم في الوصول وتحديد الأذونات بشكل دقيق إلى تقليل فرص نجاح هجمات Cryptojacking. تعد مسؤولية مكافحة Cryptojacking جزءًا من استراتيجية الأمان الشاملة للمؤسسات. على الشركات أن تقوم بتقييم مستمر لمخاطر الأمن السيبراني التي تواجهها وتطبيق أفضل الممارسات لحماية مواردها السحابية. هذا يتطلب التعاون بين جميع الأطراف المعنية، بما في ذلك فرق تكنولوجيا المعلومات والأمن السيبراني والموارد البشرية. في ضوء الزيادة المستمرة في عدد هجمات Cryptojacking، يسعى Microsoft وغيرها من الشركات الرائدة في مجال التكنولوجيا لتطوير أدوات وحلول أفضل لمكافحة هذا التهديد المتنامي. يأتي ذلك في إطار جهود شاملة للحفاظ على بيئات العمل السحابية آمنة ومحمية. ختامًا، يمثل Cryptojacking واحدًا من التحديات المهمة في عصرنا الرقمي. يتطلب مواجهة هذا التهديد استراتيجيات متكاملة ووقائية من الشركات والمستخدمين على حد سواء. إن فهم كيفية عمل Cryptojacking والوسائل الدفاعية المتاحة يمكن أن يساعد المؤسسات على تأمين مواردها السحابية وضمان استمرارية الأعمال في مواجهة التهديدات المتزايدة. ومع تطور التهديدات السيبرانية، يجب أن تبقى المؤسسات على اطلاع دائم بأحدث التقنيات والاتجاهات في مجال الأمن السيبراني، لضمان حماية بياناتها ومواردها الحيوية.。

الخطوة التالية